Le phishing est une nouvelle forme d’escroquerie sur le web qui prend de plus en plus d’ampleur. Il est pourtant relativement facile d’éviter de tomber dans le piège en prenant quelques précautions élémentaires. Après avoir défini le phishing, nous verrons comment le détecter en étudiant deux cas réels. Nous nous intéresserons également aux différentes méthodes utilisées par les pirates afin de masquer leurs URL. Enfin, après avoir appris à reconnaître un site sécurisé, nous terminerons par un petit tour d’horizon des outils permettant de lutter contre ce fléau.

Sommaire

Qu’est-ce que le phishing ?

Le phishing, mot provenant de la concaténation de phreaking (qui désigne le piratage des systèmes téléphoniques) et fishing (qui signifie pêche), est un sport à la mode chez les escrocs ayant Internet pour terrain de jeu. Il s’agit d’aller “à la pêche aux informations” d’une façon toute simple : demander aux internautes eux-mêmes des informations personnelles les concernant (login, mot de passe, informations de compte PayPal, numéro de carte bancaire…). Afin de tromper l’internaute, l’escroc va inonder des millions d’internautes avec des mails imitant une société « officielle » comme une banque par exemple. Dans ce cas, l’email en question va se faire passer pour la banque de l’internaute (il s’agit d’une usurpation d’identité, ou spoofing) et lui demander de confirmer ses coordonnées bancaires en cliquant sur un lien. Bien entendu, le lien pointe sur un site imitant du mieux possible la banque en question et va récupérer les informations à des fin frauduleuses. Ainsi, sur la masse d’emails envoyés, un petit nombre d’internautes se fera duper. Mais à grande échelle, ce sont des sommes d’argent énormes qui sont ainsi détournées.

Aujourd’hui, les attaques par hameçonnage (expression francophone utilisée pour désigner le phishing) font preuve de plus en plus d’imagination et sont de plus en plus difficile à déjouer, si bien que des internautes confirmés peuvent en être victime. Les escrocs peuvent ainsi envoyer des emails véritablement personnalisés à leurs victimes en augmentant la véracité de l’email à l’aide de données spécifiques comme le nom, le prénom et l’adresse postale ou la banque réelle de l’internaute (on parle alors de “spear phishing“, ou “pêche à la lance“). On notera également que de nouveaux types d’attaques de phishing se propagent aussi par messagerie instantanée, comme en témoigne cette actualité concernant Yahoo Messenger.

Avant toute chose, il est intéressant de savoir que la majorité des sites de phishing sont aujourd’hui hébergés aux USA et la plupart concernent le domaine de la banque et de la finance. Parfois, les URL utilisées vont tenter de ressembler à une adresse de société existante avec une légère variation du nom utilisé (une faute de frappe par ci, une consonance similaire par là…). D’autres sites, au contraire, ne prendront pas la peine d’utiliser un DNS mais auront recours à une simple adresse IP (avec parfois un autre port que le port 80 habituellement utilisé). Enfin, il faut savoir également que la durée de vie d’un tel site est très courte : 5 à 8 jours en moyenne, ce genre d’arnaques étant très volatile du fait que le site se fait « repérer » relativement rapidement…

Etude de cas n°1

Nous allons étudier deux cas différents de phishing qui nous permettront par la suite de mieux comprendre les mécanismes utilisés par les pirates et ainsi détecter plus facilement ce type de fraude. Les méthodes employées dans ces deux cas ne sont malheureusement pas les seules existantes, de nombreuses autres techniques peuvent être employées.

La première chose à faire lors de la réception d’un mail douteux est d’observer le code source du message. Si vous utilisez Outlook, faites un clic droit dans la fenêtre de lecture du mail et choisissez Afficher la source. Avec Thunderbird, aller dans Affichage puis sélectionnez Code source du message. Les autres clients email possèdent pour la plupart une fonctionnalité similaire.

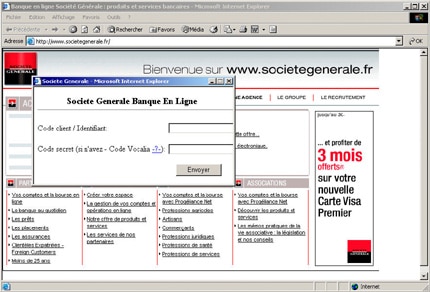

Commençons par un premier exemple : il s’agit d’un cas d’attaque par phishing lancé depuis le 23 mai 2005 (la majorité des emails a été envoyée le 27 mai). L’email suivant a été envoyé massivement comme un vulgaire spam à des milliers d’internautes français possédant un email en .fr. Le sujet du mail étant “Societe Generale / BNP Paribas / CIC Banque / Banque CCF“, les pirates ont donc choisi de “ratisser large” en espérant que sur la masse d’emails envoyés, il y aurait bien des clients de l’une de ces banques. Voici le contenu du mail en question :

Exemple de phishing

On constate ici une première “maladresse” de la part des fraudeurs : l’email est en anglais. Étrange pour un message censé être envoyé à des clients français ! Étrange également qu’un même message vise quatre banques concurrentes en même temps !

On notera que le message semble être envoyé par une personne travaillant à la banque CCF (le mail provient d’une adresse @ccf.fr). Cela n’est pas pour autant un gage de sécurité car il est très simple de modifier l’expéditeur d’un mail et ainsi envoyer un message en se faisant passer pour une personne de son choix.

Mais intéressons nous de plus près au contenu du message. Celui-ci nous affirme donc être envoyé par le serveur de notre banque afin de vérifier notre adresse email. On nous invite par la suite à cliquer sur le lien correspondant à notre banque puis à indiquer des informations en ligne au travers d’une petite fenêtre. Afin de rassurer l’internaute, l’email croit bon de préciser que cette vérification est faite pour notre sécurité car certains de leurs membres n’ayant plus accès à leur adresse email, une vérification doit être effectuée.

Après un coup d’œil rapide dans le code source de l’email, une des premières lignes nous interpelle :

| Received: from host185-169.pool8252.interbusiness.it (host185-169.pool8252.interbusiness.it [82.52.169.185]) |

L’email provient non pas d’une grande banque française comme il serait logique de le penser mais d’une machine en Italie (visiblement hackée). Bref, cela ne présage rien de bon. D’après ZATAZ, certains de ces emails ont également été envoyés par plusieurs proxies en utilisant des bots spammeurs pour diffuser l’email…

Mais continuons de parcourir le code source de l’email… Ce dernier étant au format texte et HTML, on se rend compte que les quatre liens proposés ne correspondent pas à ceux affichés “en clair” dans le corps de l’email. A noter que pour certains clients email comme Thunderbird par exemple, le survol de la souris sur un lien permet d’afficher l’URL correspondante en bas de la fenêtre de lecture, il n’est donc pas nécessaire de visualiser le code source pour connaître l’URL réelle d’un lien. Voici le code correspondant au premier lien :

| <a href=”http://www.google.de/url?q=http://go.msn.com/HML/5/5.asp?target=http://3%09%72a%71dt%73.d |

On constate ici que le lien censé conduire sur une page du site de la Société Générale utilise en réalité une double redirection passant par google.de puis par go.msn.com pour enfin aller sur une adresse qui ne correspond en rien à celle de la banque en question. On remarque également que la redirection ne se fait pas sur une adresse IP classique mais sur une adresse dont la forme ne nous semble pas familière : http://3%09%72a%71dt%73.d%61%%%2e%%%%72%09%%%55/. Il s’agit en réalité d’une astuce supplémentaire pour “masquer” une simple adresse IP en la convertissant en hexadécimal. Bien que cette écriture soit parfaitement fonctionnelle, elle est plus difficilement lisible et permet de brouiller un peu plus les pistes. Une simple reconversion permettra d’obtenir l’adresse en clair.

Les liens concernant les trois autres banques sont également basés sur le même modèle. Un clic sur ce lien charge alors de manière transparente une page hébergée en Russie. Cette page redirige ensuite vers le vrai site de la Société Générale tout en ouvrant une popup en premier plan nous invitant à indiquer notre identifiant et notre code secret.

Phishing : fausse popup mais vrai site en arrière plan

Source de la reproduction : societegenerale.fr

Nous nous retrouvons donc en présente du vrai site bancaire avec en premier plan une fenêtre qui elle n’a aucun rapport avec la banque ! Bien entendu, dès que vous aurez rempli les champs et cliqué sur le bouton Envoyer, vos informations confidentielles seront envoyées aux pirates qui pourront alors à loisir effectuer des virements de votre compte en banque vers d’autres comptes étrangers. Le piège aura alors fonctionné. Pourtant, comme nous l’avons vu, il est relativement facile de se rendre compte de la supercherie si l’on se montre suffisamment prudent.

Etude de cas n°2

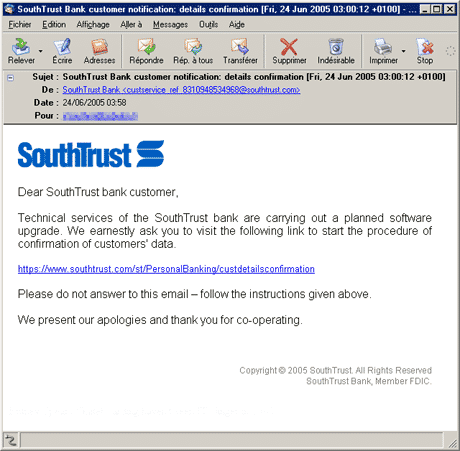

Étudions maintenant notre second exemple d’attaque par phishing :

Autre exemple de phishing

Encore une fois, nous avons affaire à un email en anglais. La cible est une fois de plus une banque (cible privilégiée des amateurs de phishing). Les pirates se font passer ici pour une banque américaine. Sous prétexte d’une mise à jour logicielle de leur système, la banque nous demande de cliquer sur le lien afin de pouvoir confirmer nos informations personnelles.

Le corps du mail est en réalité une seule et même image contenant le logo de la banque ainsi que le texte, le tout pointant directement non pas vers le site officiel de la banque mais vers l’IP du serveur hébergeant le faux site bancaire. Là encore, nous allons analyser le code source de l’email. Précédant l’insertion de l’image dans le mail, on observe le code suivant :

| <html><p><font face=”Arial”><A HREF=”https://www.southtrust.com/st/PersonalBanking/custdetailsconfirmation”><map name=”kre”><area coords=”0, 0, 597, 355″ shape=”rect” href=”http://219.235.0.9/…/st/”></map><img SRC=”cid:part1.01090000.00080708@[email protected]” border=”0″ usemap=”#kre”></A></a></font></p><p><font color=”#FFFFF1″>Britney Spears Skateboarding haven’t seen IT/Ginger in 2001 </font></p></html> |

Le code HTML nous montre qu’un “vrai” lien pointant sur le site réel de la banque SouthTrust est présent (https://www.southtrust.com/st/PersonalBanking/custdetailsconfirmation) mais celui-ci est “écrasé” par une zone cliquable définie par dessus. Ainsi, un clic sur l’image pointera donc sur le site frauduleux et non sur le site réel. La présence de ce lien réel permet de donner plus de véracité au phishing et de pouvoir tromper plus facilement les filtres. On remarquera également la phrase “Britney Spears Skateboarding haven’t seen IT/Ginger in 2001” écrit en blanc sur fond blanc, donc invisible, en bas du message. Cette phrase qui n’a bien évidemment aucun rapport avec un site bancaire semble avoir été générée aléatoirement afin de tromper les filtres anti-spam. Tous ces éléments nous prouvent donc que nous avons affaire à une jolie arnaque réalisée dans les règles de l’art…Mais n’ayons peur de rien et cliquons sans plus attendre sur l’image de notre mail ! Nous arrivons alors sur la page suivante :

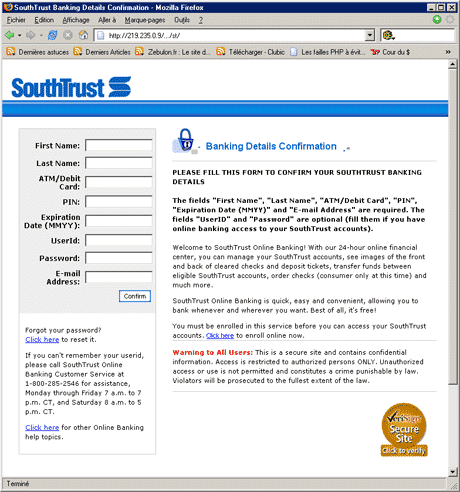

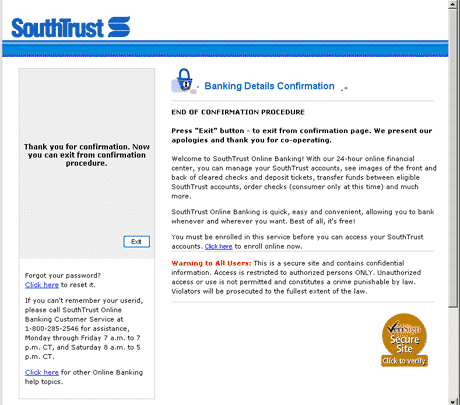

Phishing : une fausse page de banque

La page imite tant bien que mal le site officiel de la banque et nous invite à indiquer l’ensemble de nos informations personnelles concernant la banque. On remarquera également le logo VeriSign en bas à droite censé indiquer que le site est sécurisé… Un comble ! Mais tous les moyens sont bons pour les pirates…

Notre naturel curieux nous pousse à aller plus loin. Nous remplissons donc le formulaire avec des données complètement erronées puis nous cliquons sur le bouton Confirm. La page suivante s’affiche alors :

Phishing : une fausse page de confirmation

Comme on pouvait s’y attendre, le site confirme notre saisie sans avoir fait aucune vérification des données que nous avons indiquée. Rien de plus logique étant donné que les pirates ne possèdent aucune donnée nous concernant, le but de leur manœuvre étant de les récolter. On constate ici que les différents liens de cette page (Click here, bouton Exit…) redirigent vers les pages réelles de la banque, l’internaute piégé pense alors qu’il n’a jamais quitté le site bancaire…

Détecter les URL

Comme nous l’avons vu dans les cas précédents, les pirates tentent toujours de “masquer” les URL des sites sur lesquels la victime de phishing est redirigée. Il existe pour cela de nombreuses méthodes, nous allons en présenter ici quelques unes afin de pouvoir plus facilement détecter un phishing.

Utilisation de map :

Cette méthode est utilisée dans notre seconde étude de cas. Elle consiste à “écraser” un lien par une zone cliquable. Simple mais efficace.

Ecriture hexadécimale de l’URL :

Afin de rendre l’URL plus difficilement lisible, les caractères de l’adresse IP sont exprimés en caractères hexadécimaux (en base 16). De même, les caractères dans l’URL peuvent eux aussi être exprimés en hexadécimal. Par exemple, pour une attaque par phishing où un pirate se faisait passer pour la banque Citibank, l’URL du mail était http://%32%30%39%2E%39%38%2E%38%36%2E%32%33%36:%38%37/%63%69%74

/%69%6E%64%65%78%2E%68%74%6D. Après conversion, cette URL devient http://209.98.86.236:87/cit, ce qui est bien plus lisible. A noter qu’il est également possible de convertir une URL en octal (base 8) ou en dword.

Si vous souhaitez convertir facilement une URL hexadécimale, vous pouvez utiliser notre service de conversion en ligne : conversion d’URL hexadécimale.

Une fois l’IP découverte, vous pouvez alors effectuer un reverse DNS lookup. Le but de cette manoeuvre est de trouver à quel nom de domaine est associé l’adresse IP. Dans notre exemple, l’adresse IP 209.98.86.236 correspond au nom de domaine dthilmony-host236.isdn.visi.com, ce qui n’a rien à voir avec la banque en question.

Si vous souhaitez effectuer un reverse DNS lookup, vous pouvez utiliser notre service en ligne : reverse DNS lookup.

Utilisation de login automatique :

Il est possible d’intégrer le login et le mot de passe dans une URL pour accéder à une page protégée.

Par exemple, pour accéder à une page protégée par un login et un mot de passe dont l’URL serait https://www.zebulon.fr/page-protegee.html, il est possible d’y accéder directement par http://login:mot-de-passe@www.zebulon.fr/page-protegee.html. Dans le cas où la page en question n’est pas protégée, le login et le mot de passe ne seront pas pris en compte. Dans ce cas, tout ce qui se trouve entre http:// et @dans l’URL sera alors ignoré. Cela permet ainsi de créer des URL fantaisistes très simplement.

Par exemple https://www.zebulon.fr/ et https://mon-login:[email protected]/ nous amène sur la même page. Dans le cas d’un phishing, le pirate pourrait alors utiliser une URL du type http://[email protected]/ afin de tromper plus facilement l’internaute. Heureusement, ce genre d’URL ne fonctionne plus aujourd’hui avec les dernières mises à jour de sécurité d’Internet Explorer (c’est pourquoi il est très important de mettre à jour son système !). Quand à Firefox, l’utilisateur est prévenu par le message suivant :

Alerte de Firefox

Il est ainsi facile de déjouer ce genre de subterfuge.

Exploitation d’un faille de sécurité :

(Source : Assiste.com)

Les pirates sont toujours à l’affût de nouvelles failles de sécurité. Nous venons de voir que l’utilisation du caractère @ dans une URL nous permettait de créer des URL du type http://[email protected]/. Or, si l’on ajoute les caractères %00 ou %01 devant le @, le reste de l’URL ne s’affiche pas.

Ainsi, si on reprend notre exemple, pour l’URL http://www.societegenerale.fr%[email protected]/ présente dans un email frauduleux, seule la première partie précédent %00@ serait visible, le lien affiché serait alors http://www.societegenerale.fr mais la redirection serait quand à elle l’IP du site pirate ! On se rend compte qu’une telle faille peut ainsi tromper un internaute averti !

Fort heureusement, cette faille a été corrigée : voir le Bulletin de sécurité Microsoft MS04-004.

Utilisation simultanée des différentes méthodes :

Afin de compliquer le tout, le pirate peut également mélanger les différentes méthodes que nous venons de voir (une URL hexadécimale avec utilisation de login automatique par exemple). Pour plus de détails sur les différentes façons de masquer une URL, vous pouvez consulter l’article suivant (en anglais) publié sur PC Help : http://www.pc-help.org/obscure.htm.

Vérification de l’existence d’un protocole sécurisé

Avant toute chose, il est toujours nécessaire de vérifier que la page du site vous demandant des informations personnelles est sécurisée. Dans ce cas, l’URL doit commencer par https:// (pour HyperTextTransfer Protocol Secure). Lorsque vous arrivez sur une page sécurisée, votre navigateur vous en informe.

Internet Explorer affichera l’alerte suivante :

Accès à une zone sécurisé avec Internet Explorer

Avec Firefox, un message similaires’affichera :

Accès à une zone sécurisé avec Firefox

De même, lorsque vous quittez une zone sécurisée, le navigateur vous en informe également.

Avec Internet Explorer :

Sortie d’une zone sécurisé avec Internet Explorer

Avec Firefox :

Sortie d’une zone sécurisé avec Firefox

A noter que sous IE, le fait de cocher la case “Ne plus afficher ce message” supprimera les prochains avertissements. Au contraire, sous Firefox, le fait de ne pas cocher la case les supprimera.

Lors de votre surf en zone sécurisée, Internet Explorer affiche un petit cadenas fermé en bas à droite :![]() . De même pour Firefox où un symbole similaire est également présent :

. De même pour Firefox où un symbole similaire est également présent :![]() .

.

Il est également intéressant de consulter le certificat de sécurité des pages sécurisés. Voici la démarche à effectuer avec Internet Explorer.

Certificats de sécurité avec Internet Explorer :

(Source : SociétéGénérale)

Aller dans le menu Fichier puis Propriétés:

Connexion SSL sécurisée avec IE

Dans notre exemple, on se connecte sur le service bancaire Vidéoposte. La ligne qui nous intéresse ici commence par Connexion :.Il doit y avoir l’indication SSL v3.0 ou TLSv1.0 et RC4 ou AES. Le cryptage doit également être indiqué(au minimum 128 bits).

Un clic sur le bouton Certificats nous affiche la fenêtre suivante :

Certificat de sécurité sous IE

On vérifie alors que le certificat est bien délivré à l’organisme sur lequel on se connecte (videoposte dans notre exemple)par Secure Server Certification Authority.

On clique ensuite sur l’onglet Chemin d’accès de certification :

Chemin d’accès de certification

On vérifie que l’on trouve bien VeriSign/RSA Secure Server CA (ou organisme équivalent) dans le chemin d’accès de certification. De même, on vérifie également que dans l’état du certificat, il y est indiqué Ce certificat est valide.

Certificats de sécurité avec Firefox :

Sur ce navigateur, la consultation des certificats de sécurité se fait de manière différente. Il faut pour cela aller dans le menu Outils puis Informations sur la page.Sélectionner ensuite l’onglet Sécurité dans la fenêtre qui vient d’apparaître :

Identité du site Web vérifiée

On voit ici que l’identité du site web (videoposte dans notre exemple) est vérifiée et la connexion est sécurisée (RC4 128 bits). Un clic sur le bouton Voir nous permet de découvrir plus en détail le certificat de sécurité qui vérifie l’identité du site :

Certificat de sécurité

Comme avec IE, on vérifie ici que le certificat est bien délivré à l’organisme sur lequel on se connecte (videoposte dans notre exemple) par Secure Server Certification Authority. On constate également que le certificat est en cours de validité (il expire le 19/06/2006 dans notre exemple).

Enfin, on clique sur l’onglet Détails afin d’obtenir plus de précisions :

Détails du certificat de sécurité

On constate que VeriSign/RSASecure Server CA est bien indiqué dans la hiérarchie des certificats.

Enfin, il faut savoir que même si la présence d’un protocole sécurisé n’est pas pour autant garant de l’intégrité du site en question, son absence n’est pas bon signe ! Aujourd’hui,les sites de phishing ne proposent pas (pas encore ?)d’accès sécurisés avec un certificat valide à leurs pages, leur absence est donc un bon moyen de se rendre compte de la supercherie.

Conseils à mettre en place

Outre le fait de détecter les phishing à l’aide des différentes méthodes que nous avons étudiées jusqu’ici, il reste des conseils simples et plein de bon sens à mettre en place :

– ne pas communiquer de données personnelles(numéro de carte bancaire par exemple), même si votre banque vous le demande ! En effet, celle-ci n’a pas besoin de votre confirmation de numéro de carte bancaire !

– si le doute persiste, téléphonez à la société en question (avec leur numéro de téléphone trouvé sur les pagesjaunes).

– toujours se poser ces deux questions “Est-il normal que cet organisme ait connaissance de mon email ?” et “Est-il normal que cet organisme me contacte par email pour une telle raison ?“.

– ne jamais se fier à l’adresse email de l’expéditeur, celle-ci pouvant être très facilement usurpée ou piratée.

– se méfier des propositions trop alléchantes.

– utiliser un filtre anti-spam afin de limiter la réception d’emails frauduleux ; ce filtre anti-spam peut être fourni par votre FAI ou installé sur votre poste personnel(les deux solutions sont cumulables).

– en cas de doute, ne pas cliquer sur le lien contenu dans l’email suspect.

– effacer l’email suspect.

– ne jamais se connecter sur le site en cliquant sur un lien contenu dans l’email, il est plus prudent de taper soi même l’URL dans son navigateur.

– de nombreuse failles de sécurité sont régulièrement corrigées, alors pensez à mettre à jour votre système régulièrement.

– en cas de doute, vérifier si le mail reçu n’est pas recensé par l’Anti-PhishingWorking Group (organisme américain recensant les attaques par phishing -malheureusement uniquement pour les organismes et banques américaines-).

– être méfiant de nature (sans non plus sombrer dans la paranoïa !)

Les outils pour lutter contre le phishing

Le phishing prenant de plus en plus d’ampleur, il est logique de voir arriver de nouveaux outils permettant de le combattre. Ainsi, le futur Internet Explorer 7 ou la prochaine version de Netscape intégreront un outil anti-phishing par défaut. De même, à l’instar de Gmail aujourd’hui, les webmails eux aussi devraient intégrer une telle fonctionnalité.

On distingue deux types d’outils destinés à contrer le phishing. La première catégorie est basée sur des blacklists, ou listes d’exclusions. Lorsque l’internaute navigue sur un site, le programme consulte alors sa base de données en ligne afin de savoir si le site en question est recensé comme frauduleux. La limite principale de ce type de programme est qu’aucune alerte ne sera lancée si le site de phishing n’est pas encore répertorié.

La seconde catégorie permet quand à elle d’identifier des sites non répertoriés sur des listes. Pour cela, l’outil analyse la page puis évalue un scoring en fonction de divers critères. Ainsi, plus le “score” sera haut, plus le risque que présente le site sera élevé.

La barre anti-phishing de Netcraft regroupe pour sa part ces deux méthodes au sein d’un même outil. Voici quelques-uns de ces outils :

ScamWatch :

Cet outil anti-phishing se voit intégré dans le client mail Eudora depuis sa version 6.2. La détection des potentiels sites frauduleux se fait alors en amont, avant même que l’utilisateur n’arrive sur le site incriminé. Dès la réception, l’outil analyse les liens présents dans l’email en vérifiant notamment si les liens utilisent une adresse IP en lieu et place d’un nom de domaine (pratique courante dans les attaques par phishing). La différence entre l’URL affiché et l’URL réelle du lien est également analysée. En cas de problème, l’utilisateur est alors averti de l’existence du lien potentiellement dangereux. Malheureusement, ScamWatch n’est pas disponible dans la version light gratuite de Eudora mais uniquement dans la version complète payante.

Barre Netcraft :

Il s’agit sans doute de la solution la plus utilisée mais également la plus efficace pour lutter contre le phishing. Existant à la fois pour Internet Explorer et Firefox, cette barre d’outil anti-arnaque vient se greffer au navigateur afin d’offrir différentes informations sur le site consulté. Vous pouvez la télécharger sur zebulon : Netcraft Toolbar pour Firefox ou Netcraft Toolbar pour Internet Explorer. Cette barre reste connectée à la base de données de l’éditeur où est recensé l’ensemble de sites frauduleux connus et permet ainsi d’avertir l’utilisateur si celui-ci se connecte sur l’un d’entre eux. Si nous naviguons sur zebulon.fr, la barre affichera les informations suivantes :

![]()

Nous constatons ici que la barre Risk Rating (évaluation du risque ou indice de risque) est verte, ce qui signifie que le site est sûr. L’évaluation du Risk Rating se fait selon différents paramètres (localisation géographique du serveur, adresse IP, personne ayant déposé le nom de domaine…). D’autres informations sont également disponible :

– date de création du site : les sites de phishing étant très éphémères, une date de création très récente peut être mauvais signe.

– rang : il est calculé en fonction du nombre d’utilisateurs de la barre Netcraft qui ont visité le site.

– rapport de site : un clic sur le lien “Site Report” affiche de nombreuses informations concernant le site en question comme le DNS et son propriétaire, l’IP du serveur, les différent hébergeurs du site qui se sont succédés… Il est conseillé de se méfier d’un site qui ne propose que peu d’informations.

– la nationalité : un petit drapeau indique ici la nationalité du site visité. Cette indication est bien pratique. En effet, il y a peu de chance qu’un site d’une banque française soit hébergée en Russie par exemple…

– le dernier lien indique quant à lui les différents rapports des sites étant chez le même hébergeur.

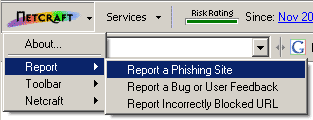

Outre ces différentes informations permettant de détecter un site frauduleux, la barre Netcraft doit son succès à toute une communauté d’utilisateurs vigilants. En effet, tout utilisateur peut déclarer un site comme étant frauduleux. Pour cela, il suffit simplement de cliquer sur le bouton Netcraft puis de choisir Report puis Report a Phishing Site :

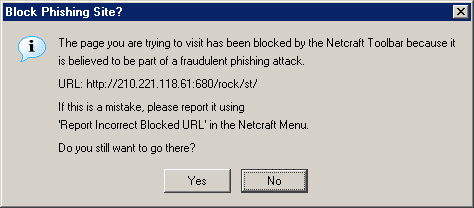

Un formulaire envoyé plus tard, le site en question sera vérifié. Si l’escroquerie est avérée, un avertissement sera propagé chez l’ensemble des utilisateurs. Ainsi, si vous naviguez sur un site désigné comme frauduleux, un message sera émis :

Avertissement de phishing

Si vous décidez malgré tout de visiter le site en cliquant sur Yes, la barre Risk Rating sera alors rouge :

![]()

Simple et efficace !

Spoofstick :

Cet outil gratuit de l’éditeur américain Core Street fonctionne lui aussi sur Internet Explorer et Firefox. Vous pouvez le télécharger sur zebulon : SpoofStick pour Firefox ou SpoofStick pour Internet Explorer. Il permet simplement d’afficher le nom de domaine “en clair” de la page visité :

![]()

Ainsi, dans le cas d’une URL déguisée comme nous avons pu le voir en début de ce dossier, le domaine réel sera affiché. Par exemple, pour l’URL http://[email protected]/ qui souhaiterait se faire passer pour Ebay, Spoofstick indiquera “You’re on 10.19.32.4“. Efficace mais très minimaliste, on lui préférera Netcraft qui s’avère beaucoup plus complet.

Outil proposé par Microsoft :

Voici une façon simple et rapide proposée par le support Microsoft permettant de contrôler l’URL du site sur lequel vous vous trouvez en cas d’adresse “masquée”. Il suffit de copier le code javascript ci-dessous puis de le coller dans la barre d’adresse de votre navigateur. Pour cela, sélectionnez le code à l’aide de la souris, faites CTRL-C puis placez le curseur de la souris dans la barre d’adresse et faites CTRL-V.

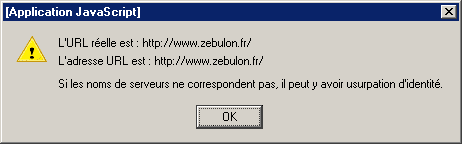

| javascript:alert(“L’URL réelle est :\t\t” + location.protocol + “//” + location.hostname + “/” + “\nL’adresse URL est :\t\t” + location.href + “\n” + “\nSi les noms de serveurs ne correspondent pas, il peut y avoir usurpation d’identité.”); |

Il suffit ensuite de comparer l’URL réelle et l’URL de la barre d’adresse.

Si celles-ci ne correspondent pas, nous avons probablement affaire à un site frauduleux.

Comme nous venons de le voir au fil des pages de cet article, les pirates font preuve de toujours plus d’imagination pour donner un maximum de crédibilité à leurs arnaques. Fort heureusement, un minimum de précautions permet aujourd’hui de déjouer ce type de fraude. Pour conclure ce dossier, on dira que le phishing en est qu’à ses début mais devient de plus en plus sophistiqué et que le meilleur moyen de lutter contre est avant tout l’information ! L’internaute peu informé des risques est un internaute crédule et donc une victime potentielle !

Dernière mise à jour le 15 avril 2019